Qu’est-ce que l’ingénierie sociale ?

L’ingénierie sociale est une manipulation consistant à obtenir un bien ou une information en exploitant la confiance, l’ignorance ou la crédulité d’une personne. Autrement dit, cette technique permet d’influencer les agissements d’une personne voire contrôler son libre arbitre, afin de la mener à agir dans un intérêt précis.

De l’ingénierie sociale découle plusieurs types de cyberattaques qu’il convient d’évoquer. Les plus connues sont les plus courantes, grâce à leur simplicité de mise en œuvre et leur efficacité. Parmi elles, on peut citer le phishing, dit aussi hameçonnage, qui représente la première menace cyber. Plus précisément, en 2022, il constitue 38% des recherches d’assistance pour les particuliers, 27% pour entreprises et associations et 28% pour les collectivités, d’après Cybermalveillance.gouv.fr.

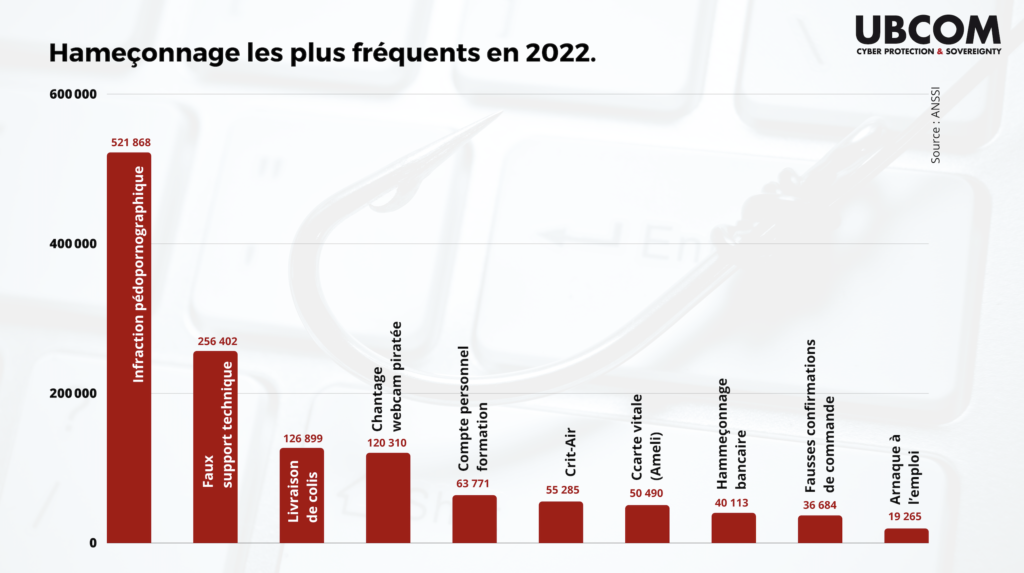

En France, l’ANSSI a recensé les attaques d’hameçonnage les plus fréquentes en 2022. Il en ressort des attaques que nous avons toutes et tous subies au moins une fois : faux support technique, livraison de colis, compte personnel formation (CPF), carte vitale, pour ne citer qu’elles.

Les nombreuses techniques d’ingénierie sociale constituent donc différents types de cyberattaques. Elles s’appuient sur des facteurs humains, techniques et sociologiques.

Les 3 facteurs d’influence d’une cyberattaque

Parmi les facteurs humains, on comprend les émotions mais aussi le contexte environnant tels que le manque de vigilance, la rapidité d’exécution des tâches, la surcharge mentale, le stress, la peur, l’autorité…

S’agissant des facteurs technologiques, il faut avoir conscience que le fonctionnement de toutes les sociétés repose aujourd’hui sur le numérique. Les outils se multiplient et les enjeux de réussite d’une entreprise deviennent interdépendants de toute une chaîne de production, elle même reposant sur ces outils numériques.

On parle également des facteurs sociologiques. Ceux-ci dépendent de l’étude des relations, actions et représentations sociales par lesquelles les sociétés sont constituées. Ce sont les rapports individus-société qui peuvent jouer un rôle prédominant dans une cyberattaque.

Les cyberattaques les plus courantes reposant sur l’ingénierie sociale

Finalement, on peut compter de nombreuses cyberattaques s’appuyant sur l’ingénierie sociale, dont la majeure partie se produit en ligne mais dont quelques-unes peuvent également se produire IRL « in real life », comme dans des lieux professionnels, dans les transports en commun ou encore dans des commerces. Parmi elles, voici une liste non exhaustive :

- Le phishing (hameçonnage) : est une forme de cyberattaque très courante par laquelle le fraudeur se fait passer pour un organisme que vous connaissez (banque, service des impôts, CAF, etc.), en utilisant les couleurs, l’identité visuelle, le logo et le nom de cet organisme. Il demande souvent de « mettre à jour » ou « confirmer des informations » suite à un incident et vole vos renseignements confidentiels.

- Le spear phishing : est une variante de la cyberattaque du phishing. Contrairement au phishing qui vise un large panel de destinataires, cette technique s’adresse à une cible soigneusement sélectionnée par les escrocs. Cette cible est choisie pour que les chances de réussite de la fraude soient plus grandes. Par exemple : cibler des étudiants avec un email de phishing en se faisant passer pour la CAF qui attribue les aides personnalisées au logement (APL).

- L’appat (baiting) : est une technique utilisée pour séduire une personne par une promesse trompeuse qui fait appel à la curiosité ou à l’avidité.

- Le ransomware (rançongiciel) : est un type de logiciel malveillant qui vise à bloquer l’accès à des données et exige le paiement d’une rançon en échange du rétablissement de l’accès.

- Le talonnage informatique (tailgating) : est une cyberattaque selon laquelle un fraudeur tente d’accéder à une zone restreinte en évitant toute authentification (code d’accès ou lecteur biométrique par exemple).

- La fraude au président ou l’escroquerie au faux-semblant (pretexting) : est une ruse qui repose sur la confiance et l’autorité. Les auteurs de ces attaques se font passer pour un membre de la famille, un collègue, un supérieur hiérarchique, une autorité quelconque (bancaire, fiscale, assurance…), et usent de leur position pour obtenir des informations plus ou moins sensibles.

- Le smishing : est une autre variante de cyberattaque par phishing qui s’opère par messagerie instantanée amenant les victimes à partager des informations sensibles.

- Le vishing : est une variante d’une cyberattaque par phishing qui s’opère par voie téléphonique ou par messages vocaux amenant les victimes à partager des informations sensibles.

Il faut comprendre que chaque type de cyberattaque issue de l’ingénierie sociale s’appuie sur un ou plusieurs critères, souvent liés à une émotion ou un contexte particulier.

Les critères sur lesquels s'appuient les cyberattaques par ingénierie sociale

- Le phishing : l’urgence, la naïveté, la peur

- Le spear phishing : l’urgence, la naïveté, la peur

- L’appat : l’avidité

- Le ransomware (rançongiciel) : la naiveté, la curiosité, la peur

- Le talonnage informatique (tailgating) : la naiveté

- La fraude au président ou escroquerie au faux-semblant (pretexting) : l’autorité, le savoir, le pouvoir hiérarchique

- Le smishing : l’urgence, la naïveté, la peur

- Le vishing : l’urgence, la naïveté, la peur

Exemples de scénarios de cyberattaques par ingénierie sociale

Une cyberattaque par phishing utilisant l’urgence

Vous recevez un message annonçant que si vous ne mettez pas à jour de toute urgence vos informations bancaires sur votre espace personnel en cliquant sur le lien « http://particuliers.engie.fr/ », l’alimentation électrique de votre appartement sera coupée dans les 24H. Pris.e de panique, vous cliquez sur le lien sans réfléchir et vous suivez les instructions pour mettre à jour vos informations bancaires. Vous venez alors de partager vos données confidentielles de carte bleue et le hacker à l’origine de cette cyberattaque dite phishing peut utiliser votre argent.

Une cyberattaque reposant sur l’avidité

Quelques secondes après la confirmation d’un achat en ligne, un pop-up apparait et vous propose d’obtenir le remboursement de la totalité de votre achat juste en cliquant sur un lien. Ce lien renvoie vers un autre site qui nécessite la création d’un compte et le renseignement de vos coordonnées bancaires pour « procéder au remboursement ». Une fois cette opération effectuée, le hacker peut délibérément récupérer vos coordonnées et ainsi détourner des fonds depuis votre compte.

Une cyberattaque par phishing reposant sur la peur et l’autorité

Vous recevez un email de la part de la gendarmerie nationale indiquant une convocation à l’hotel de police de votre quartier pour des faits de pédophilie. Ils vous demandent de prendre rendez-vous dans les 10 jours, via un lien partagé, afin de répondre à la convocation. Ce lien renvoie vers une plateforme qui nécessite le téléchargement de votre pièce d’identité afin de confirmer votre identité. Une fois le document téléchargé, vous ne recevez aucune nouvelle de cette convocation et avez seulement offert gratuitement votre identité au hacker à l’origine de cette fraude.

Une cyberattaque de fraude au président reposant sur l’autorité

Un sms de votre supérieur hiérarchique vous demande urgemment d’envoyer un dossier confidentiel à une tierce personne. Il précise la nature exceptionnelle de sa demande, qui en vue du contexte particulier, demande d’agir rapidement et avec précaution, car il s’agit d’un interlocuteur privilégié qui pourrait permettre de conclure une affaire importante. Cette tierce personne attend le document avant la fin de la journée et votre patron n’est malheureusement pas disponible avant 72h pour cause de déplacement professionnel. Évidemment, vous doutez et hésitez à suivre ses indications. Néanmoins, la rédaction du message semble très sincère et vous témoignez d’une confiance aveugle envers votre patron, alors vous vous exécutez et suivez ces instructions. Ce que vous ne saviez pas, c’est que le numéro de téléphone de votre patron vient de se faire pirater, et vous venez de compromettre l’intégrité de la totalité des informations confidentielles contenu dans ce dossier.

Une cyberattaque par corruption qui repose sur la cupidité

En tant qu’agent de sécurité, vous voyez toutes les personnes entrantes et sortantes du batiment de l’entreprise que vous surveillez. Vous êtes également visible et accessible. Une personne malintentionnée vous propose un marché : 500 euros en échange de la connexion d’une clé USB sur l’unité centrale de l’ordinateur d’un des administrateurs système de l’entreprise. Vous n’avez pas plus de détails sur ce que contient cette clé et si vous n’avez jamais été sensibilisé à la cybersécurité, vous ne voyez pas le danger mais seulement la récompense financière. Pourtant, si vous acceptez et insérez cette clé USB qui a été programmée pour se connecter au VPN à distance, elle permettra au fraudeur de prendre la main sur tous les ordinateurs de l’entreprise. Toutes les données de l’entreprise seront ainsi compromises.